本文摘要后门是者出入系统的通道,惟其如此它隐蔽而。者利用后门技术如入无人之境,这是用户的耻辱。针对Windows系统的后门是比较多的,对于一般的后门也为大家所熟知。下面笔者揭秘四个可能不为大家所了解但又非常的后门。 后门是者出入系统的通道,惟其如此它隐蔽而请看如下

本文摘要后门是者出入系统的通道,惟其如此它隐蔽而。者利用后门技术如入无人之境,这是用户的耻辱。针对Windows系统的后门是比较多的,对于一般的后门也为大家所熟知。下面笔者揭秘四个可能不为大家所了解但又非常的后门。

后门是者出入系统的通道,惟其如此它隐蔽而。者利用后门技术如入无人之境,这是用户的耻辱。针对Windows系统的后门是比较多的,对于一般的后门也为大家所熟知。下面笔者揭秘四个可能不为大家所了解但又非常的后门。

1、嗅探,最的后门

这类后门是者在控制了主机之后,并不创建新的帐户而是在主机上安装嗅探工具窃取管理员的密码。由于此类后门,并不创建新的帐户而是通过嗅探获取的管理员密码登录系统,因此隐蔽性极高,如果管理员安全意识不高并缺少足够的安全技能的话是根本发现不了的。

(1)安装嗅探工具

者将相应的嗅探工具上传或者下载到服务器,然后安装即可。需要说明的是这些嗅探工具一般体积很小并且功能单一,但是往往被做成驱动形式的,所以隐蔽性极高,很难发现也不宜清除。

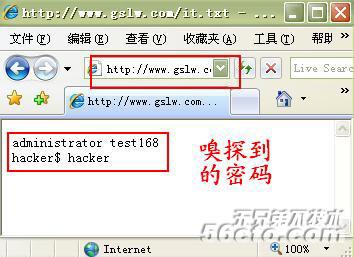

(2)获取管理员密码

嗅探工具对系统进行实施,当管理员登录服务器时其密码也就被窃取,然后嗅探工具会将管理员密码保存到一个txt文件中。当者下一次登录服务器后,就可以打开该txt文件获取管理员密码。此后他登录服务器就再不用重新创建帐户而是直接用的管理员帐户登录服务器。如果服务器是一个Web,者就会将该txt文件放置到某个web目录下,然后在本地就可以浏览查看该文件了。(图1)

(3)防范措施

嗅探后门者以正常的管理员帐户登录系统,因此很难发现,不过任何入侵都会留下蛛丝马迹,我们可以启用组策略中的“审核策略”使其对用户的登录情况进行记录,然后通过事件查看器查看是否有可疑时间的非法登录。不过,一个高明的者他们会删除或者修改系统日志,因此最彻底的措施是清除安装在系统中的嗅探工具,然后更改管理员密码。

2、放大镜程序,最狡猾的后门

放大镜(magnify.exe)是Windows2000/XP/2003系统集成的一个小工具,它是为方便视力障碍用户而设计的。在用户登录系统前可以通过“Win+U”组合键调用该工具,因此者就用精心构造的magnify.exe同名文件替换放大镜程序,从而达到控务器的目的。

通常情况下,者通过构造的magnify.exe程序创建一个管理员用户,然后登录系统。当然有的时候他们也会通过其直接调用命令提示符(cmd.exe)或者系统shell(explorer.exe)。需要说明的是,这样调用的程序都是system权限,即系统最高权限。不过,以防万一当管理员在运行放大镜程序时发现破绽,者一般通过该构造程序完成所需的操作后,最后会运行真正的放大镜程序,以管理员。其利用的方法是:

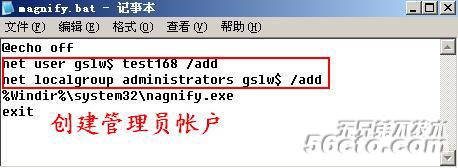

(1)构造批处理脚本

@echooff

netusergslw$test168/add

netlocalgroupadministratorsgslw$/add

%Windir%system32nagnify.exe

exit

将的脚本保存为magnify.bat,其作用是创建一个密码为test168的管理员用户gslw$,最后运行改名后的放大镜程序nagnify.exe。(图2)

(2)文件格式转换

因为批处理文件magnify.bat的后缀是bat,必须要将其转换为同名的exe文件才可以通过组合键Win+U调用。者一般可以利用WinRar构造一个自动解压的exe压缩文件,当然也可以利用bat2com、com2exe进行文件格式的转换。我们就以后面的方法为例进行演示。

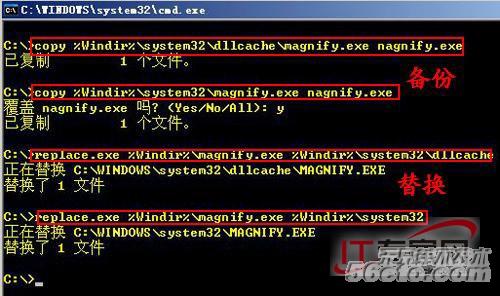

打开命令行,进入bat2com、com2exe工具所在的目录,然后运行命令“bat2commagnify.bat”将magnify.bat转换成magnify.com,继续运行命令“com2exemagnify.com”将magnify.com转换成magnify.exe,这样就把批处理文件转换成和放大镜程序同名的程序文件。(图3)

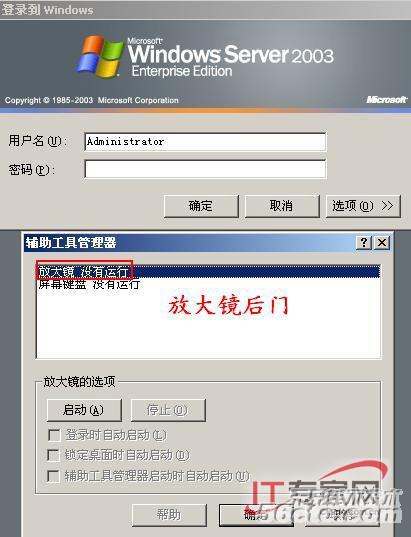

(4)利用

当完成上述操作后,一个放大镜后门就做成了。然后者通过远程桌面连接服务器,在登录界面窗口摁下本地键盘的“Win+U”组合键,选择运行其中的“放大镜”,此刻就在服务器上创建了一个管理员用户gslw$并打开了放大镜工具,然后者就开业通过该帐户登录服务器。当然,者在断开登录前会删除所有与该帐户相关的信息,以防被管理员发现。(图5)

(5)防范措施

进入%Windir%system32查看magnify.exe的文件图标是否是原来的放大镜的图标,如果不是的话极有可能被植入了放大镜后门。当然,有的时候者也会将其文件图标更改为和原放大镜程序的图标一样。此时我们可以查看magnify.exe文件的大小和修改时间,如果这两样有一项不符就比较怀疑了。我们也可以先运行magnify.exe,然后运行lusrmgr.msc查看是否有可疑的用户。如果确定服务器被放置了放大镜后门,首先要删除该文件,然后恢复正常的放大镜程序。当然,我们也可以做得更彻底一些,用一个无关紧要的程序替换放大镜程序。甚至我们也可以以其人之道还治其人之身,构造一个magnify.exe,通过其者或者进行入侵和取证。

补充:与放大镜后门类似的还有“粘滞键”后门,即按下SHIEF键五次可以启动粘滞键功能,其利用和防范措施与放大镜后门类似,只是将magnify.exe换成了sethc.exe。

3、组策略,最隐蔽的后门

相对来说,组策略后门更加隐蔽。往册表中添加相应键值实现随系统启动而运行是木马常用的,也为大家所熟知。其实,在最策略中也可以实现该功能,不仅如此它还可以实现在系统关机时进行某些操作。这就是通过最策略的“脚本(启动/关机)”项来说实现。具体在“计算机配置→Windows设置”项下。因为其极具隐蔽性,因此常常被者利用来做服务器后门。

者获得了服务器的控制权就可以通过这个后门实施对对主机的长期控制。它可以通过这个后门运行某些程序或者脚本,最简单的比如创建一个管理员用户,他可以这样做:

(1)创建脚本

创建一个批处理文件add.bat,add.bat的内容是:@echooff&netusergslw$test168/add&&netlocalgroupadministratorsgslw$/add&exit(创建一个用户名为gslw$密码为test168的管理员用户)。

tags:192.168.1.9